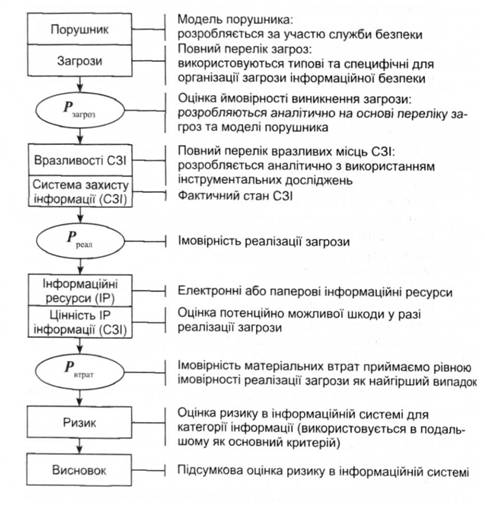

При виконанні робіт можна використовувати певну модель системи інформаційної безпеки (рис. 1.8), побудовану відповідно до стандарту (ISO 15408) і даних аналізу ризиків (ISO 17799). Ця модель відповідає спеціальним нормативним документам із гарантування інформаційної безпеки, прийнятих в Україні, міжнародному стандарту ISO/IEC 15408 "Інформаційна технологія - методи захисту, критерії оцінки інформаційної безпеки", стандарту ISO/IEC 17799 "Управління інформаційною безпекою" і враховує тенденції розвитку вітчизняної нормативної бази з питань інформаційної безпеки.

Подана на рисунку 1.8 модель інформаційної безпеки відображує сукупність об'єктивних зовнішніх і внутрішніх чинників та їх вплив на стан інформаційної безпеки на об'єкті і на збереження матеріальних або інформаційних ресурсів.

Рис. 1.8. Модель системи безпеки підприємства в інформаційній сфері

Об'єктивні чинники моделі:

o загрози інформаційній безпеці, що характеризуються вірогідністю реалізації;

o вразливі місця інформаційної системи або системи контрзаходів (системи інформаційної безпеки);

o ризик - чинник, що відображує можливий збиток організації в результаті реалізації загрози інформаційної безпеки: просочування інформації та її неправомірного використання (ризик відображає вірогідні фінансові втрати - прямі або непрямі).

Для побудови збалансованої системи інформаційної безпеки потрібно спочатку провести аналіз ризиків у сфері інформаційної безпеки. Потім визначити оптимальний рівень ризику для організації на основі заданого критерію. Систему інформаційної безпеки (контрзаходи) потрібно будувати так, щоб досягти заданого рівня ризику.

Методика проведення аналітичних робіт

Пропонована методика дає змогу:

o повністю проаналізувати і документально оформити вимоги щодо гарантування інформаційної безпеки послуг, що надаються, і гарантій безпеки майнових прав та інтересів клієнтів.

Досягти поставлених цілей можна при вирішенні таких основних завдань:

o віднесення інформації до категорії обмеженого доступу (службова таємниця);

o прогнозування і своєчасне виявлення загроз безпеці інформаційних ресурсів причин і умов, що сприяють фінансовим, матеріальним і моральним збиткам, порушенню нормального функціонування і розвитку об'єкта;

o створення умов функціонування з найменшою вірогідністю реалізації загроз безпеці інформаційних ресурсів і зумовлення різних видів збитку;

o створення механізму і умов оперативного реагування на загрози інформаційній безпеці та прояви негативних тенденцій у функціонуванні, ефективне припинення посягань на ресурси на основі правових, організаційних і технічних заходів, засобів гарантування безпеки;

o створення умов для максимально можливого відшкодування і локалізації збитку, завданого неправомірними діями фізичних і юридичних осіб, ослаблення негативного впливу наслідків порушення інформаційної безпеки на досягнення стратегічних цілей.

o уникнути витрат на зайві заходи безпеки, що можливі у разі суб'єктивної оцінки ризиків;

o надати допомогу в плануванні і здійсненні захисту на всіх стадіях життєвого циклу інформаційних систем;

o забезпечити проведення робіт в короткі терміни;

o подати обґрунтування вибору заходів протидії;

o оцінити ефективність контрзаходів, порівняти різні варіанти їх.

Визначення меж дослідження

У процесі виконання робіт мають бути встановлені межі дослідження. Для цього слід виділити ресурси інформаційної системи, щодо яких надалі будуть зроблені оцінки ризиків. При цьому необхідно розділити ці ресурси і зовнішні елементи, з якими здійснюється взаємодія. Ресурсами можуть бути засоби обчислювальної техніки, програмне забезпечення, дані. Прикладами зовнішніх-елементів є мережі зв'язку та інші засоби.

Побудова моделі інформаційної технологи

При побудові моделі слід враховувати взаємозв'язки між ресурсами. Наприклад, вихід із ладу якогось устаткування може призвести до втрати даних або виходу з ладу іншого критично важливого елемента системи. Подібні взаємозв'язки визначають основу побудови моделі організації з огляду на інформаційну безпеку.

Цю модель, відповідно до пропонованої методики, будують такі: для виділених ресурсів визначають їх цінність огляду як на асоційовані з ними можливі фінансові втрати, так і на зниження репутації організації, дезорганізацію її діяльності, нематеріальні збитки від розголошування конфіденційної інформації і т. д. Потім описують взаємозв'язки ресурсів, визначають загрози безпеці й оцінюють вірогідність їх реалізації.

Вибір контрзаходів

На основі побудованої моделі можна обґрунтовано вибрати систему контрзаходів, які знижують ризики до допустимих рівнів і мають найбільшу цінову ефективність. Частиною системи контрзаходів є рекомендації щодо проведення регулярних перевірок ефективності системи захисту.

Управління ризиками

Підвищені вимоги до інформаційної безпеки припускають відповідні заходи на всіх етапах життєвого циклу інформаційних технологій. Планують ці заходи після закінчення етапу аналізу ризиків і вибору контрзаходів. Обов'язковою складовою частиною цих планів є періодична перевірка відповідності існуючого режиму інформаційної безпеки політиці безпеки, сертифікації інформаційної системи (технології") на відповідність вимогам певного стандарту безпеки.

Оцінка досягнутої захищеності

На завершення треба визначити міру гарантування безпеки інформаційного середовища замовника з оцінкою, на основі якої можна довіряти інформаційному середовищу об'єкта. Цей підхід припускає, що таке гарантування пов'язане з великими зусиллями при оцінювані безпеки. Адекватність оцінки можлива при:

* залученні до процесу оцінювання якомога більшої кількості елементів інформаційного середовища об'єкта замовника;

* досягнення певного рівня захищеності за рахунок використання при проектуванні системи гарантування безпеки більшої кількості проектів і описів деталей виконання;

* суворості робіт, яка полягає у застосуванні більшої кількості інструментів пошуку і методів виявлення менш очевидних слабких місць або на зменшення вірогідності їх наявності.

Методологія аналізу ризиків

Мета процесу оцінювання ризиків полягає у визначенні їх характеристик в інформаційній системі та її ресурсах. На основі таких даних вибирають необхідні засоби управління інформаційною безпекою.

Процес оцінювання ризиків складається з кількох етапів:

* опис об'єкта і заходів захисту;

* ідентифікація ресурсу та оцінювання його кількісних показників (визначення потенційної негативної дії на бізнес);

* аналіз загроз інформаційній безпеці;

* оцінювання слабких місць;

* оцінювання існуючих і перспективних засобів гарантування інформаційної безпеки;

* оцінювання ризиків.

Ризик - це небезпека, якій може піддаватися система і організація, що використовує її. Він залежить від:

* показників цінності ресурсів;

* вірогідності завдання збитку ресурсам (що виражається через вірогідність реалізації загроз для ресурсів);

* ступеня легкості, від якого системи захисту вразливості можуть бути використані при виникненні загроз;

* існуючих або планованих засобів забезпечення інформаційної безпеки.

Обчислюють ці показники математичними методами, що мають такі характеристики, як обґрунтування і параметри точності.

Побудова профілю захисту

На цьому етапі розробляють план проектування системи захисту інформаційного середовища замовника; оцінюють доступні засоби, здійснюють аналіз і планують розроблення й інтеграцію засобів захисту (рис. 1.9). Необхідним елементом роботи є наявність у замовника допустимого ризику об'єкта захисту.

Роботу з побудови плану захисту об'єкта починають з побудови профілю захисту цього об'єкта. При цьому частина цієї роботи вже була виконана при проведенні аналізу ризиків.

Рис. 1.9. Можливий алгоритм оцінювання інформаційних ризиків

Формування організаційної політики безпеки

Перш ніж пропонувати будь-які технічні рішення за системою інформаційної безпеки об'єкта, слід розробити для нього політику безпеки.

Власне організаційна політика безпеки описує порядок надання й використання прав доступу користувачів, а також вимоги звітності користувачів про свої дії з питань безпеки.

Система інформаційної безпеки (СІБ) об'єкта ефективна тоді, коли вона надійно підтримує виконання правил політики безпеки, і навпаки. Кроками побудови організаційної політики безпеки є:

o внесення до опису об'єкта автоматизації структури цінності і проведення аналізу ризиків;

o визначення правил будь-якого процесу користування цим видом доступу до ресурсів об'єкта автоматизації, що мають цей ступінь цінності.

Організаційну політику безпеки оформляють у вигляді документа, який узгоджують із замовником, затверджують.

Формулювання цілей безпеки об'єкта

Деталізований опис загальної мети побудови системи безпеки об'єкта замовника виражається сукупністю чинників або критеріїв, які уточнюють мету. Сукупність чинників є основою визначення вимог до системи (вибір альтернатив). Чинники безпеки можна поділити на технологічні, технічні й організаційні.

Визначення функціональних вимог безпеки

Функціональні вимоги профілю захисту визначають з добре відомими, відпрацьованими і узгодженими функціональними вимогами безпеки. Всі вимоги до функцій безпеки можна поділити на два типи: управління доступом до інформації і управління потоками інформації.

На цьому етапі потрібно правильно визначити для об'єкта компоненти функцій безпеки. Компонент функції безпеки описує певний набір вимог безпеки - найменший вибраний набір вимог безпеки для введення у профіль захисту. Між компонентами можуть існувати залежності.

Вимоги гарантії досягнутої захищеності

Структура вимог гарантії аналогічна структурі функціональних вимог і охоплює класи, групи, компоненти й елементи гарантій, а також рівні гарантії. Класи і групи гарантування відображають такі питання, як розроблення, управління конфігурація, робоча документація, підтримка етапів життєвого циклу, тестування, оцінка уразливості та ін.

Вимоги гарантування захисту виражаються оцінкою функцій служби інформаційної безпеки об'єкта. Таку оцінку роблять на рівні окремого механізму захисту, що дає змогу визначити здатність відповідної функції безпеки протистояти ідентифікованим загрозам. Залежно від відомого потенціалу нападу сила функції захисту визначається, наприклад, категоріями "базова", "середня", "висока".

Потенціал нападу визначають за допомогою експертизи можливостей, ресурсів і мотивів нападаючого. Пропонується використовувати зведення рівнів гарантованості захисту. Рівні гарантії мають ієрархічну структуру, де кожен наступний рівень надає гарантії і включає всі вимоги попереднього.

Формування переліку вимог

Перелік вимог до системи інформаційної безпеки, ескізний проект, план захисту (далі - технічна документація, ТД) - це вимоги безпеки інформаційного середовища об'єкта замовника, які можуть містити посилання на відповідний профіль захисту, а також чітко сформульовані вимоги.

У загальному вигляді ТД передбачає:

o уточнення функцій захисту;

o вибір архітектурних принципів побудови системи інформаційної безпеки;

o розроблення логічної структури системи інформаційної безпеки (чіткий опис інтерфейсів);

o уточнення вимог функцій забезпечення гарантоздатності системи інформаційної безпеки;

o розроблення методики і програми випробувань на відповідність сформульованим вимогам.

Оцінка досягнутої захищеності

На цьому етапі оцінюють рівень гарантування безпеки інформаційного середовища об'єкта автоматизації на основі оцінки, за якої після виконання рекомендованих заходів можна довіряти інформаційному середовищу об'єкта.

Базові положення цієї методики припускають, що ступінь гарантування залежить від ефективності зусиль, докладених до оцінювання безпеки. Збільшення цих зусиль означає:

o значну кількість елементів інформаційного середовища об'єкта, що беруть участь у процесі оцінювання;

o розширення типів проектів і описів деталей виконання під час проектуванні системи гарантування безпеки;

o суворість проведення робіт, яка полягає у застосуванні більшої кількості інструментів пошуку і методів виявлення менш очевидних слабких місць або зменшення вірогідності їх наявності.

Загалом розглянута вище методика дає змогу оцінити або переоцінити поточний стан інформаційної безпеки підприємства, виробити рекомендації щодо її гарантування (підвищення), знизити потенційні втрати підприємства (організації) підвищенням стійкості функціонування корпоративної мережі, розробити концепцію і політику безпеки підприємства, а також запропонувати плани захисту його конфіденційної інформації, що передається відкритими каналами зв'язку, захисту інформації підприємства від умисного спотворення (руйнування), несанкціонованого доступу до неї, її копіювання або використання.

1.2.8. Безпека підприємства у силовій сфері

1.2.9. Ринкова складова економічної безпеки підприємства

1.2.10. Інтерфейсна складова економічної безпеки підприємства

ТЕМА 2. Система економічної безпеки підприємства

2.1. Поняття та основні елементи системи економічної безпеки підприємства

Програма гарантування безпеки фірми

1. Стратегія ґрунтовних рішень

2. Стратегія ризику

3. Стратегія нових ідей і нововведень