Інформаційна безпека є комплексом, в якому не можна виділити важливіші чи менш важливі складові. її не можна сприймати інакше, ніж комплекс.

Загрози інформаційній безпеці - чинник або сукупність чинників, що створюють небезпеку функціонуванню й розвитку інформаційного простору, інтересам особистості, суспільства, держави. Основним питанням початкового етапу впровадження системи безпеки є призначення відповідальних осіб за безпеку і розмежування сфер їх впливу. Системні програмісти та адміністратори відносять це завдання до компетенції загальної служби безпеки, тоді як остання вважає, що цим питанням мають займатися спеціалісти по комп'ютерах.

Вирішуючи питання розподілу відповідальності за безпеку комп'ютерної системи, слід ураховувати такі правила:

o ніхто, крім керівництва, не може прийняти основоположні рішення в галузі політики комп'ютерної безпеки;

o ніхто, крім спеціалістів, не зможе забезпечити правильне функціонування системи безпеки;

o ніяка зовнішня організація чи група спеціалістів життєво не зацікавлені в економічній ефективності заходів безпеки.

Організаційні заходи безпеки інформаційних систем прямо чи опосередковано пов'язані з адміністративним управлінням і належать до рішень і дій, які застосовує керівництво для створення таких умов експлуатації, які зведуть до мінімуму слабкість захисту. Адміністрація здійснює:

o заходи фізичного захисту комп'ютерних систем;

o регламентацію технологічних процесів;

o регламентацію роботи з конфіденційною інформацією;

o регламентацію процедур резервування;

o регламентацію внесення змін;

o регламентацію роботи персоналу й користувачів;

o підбір і підготовку персоналу;

o заходи контролю і спостереження.

До стратегічних рішень при створенні системи комп'ютерної безпеки потрібно віднести розроблення загальних вимог щодо класифікації даних, котрі зберігаються і опрацьовуються в системі.

Технічний захист інформації (ТЗІ) - діяльність, спрямована на забезпечення інженерно-технічними заходами конфіденційності, цілісності та доступності інформації.

Технічний захист секретної інформації спрямований на забезпечення інженерно-технічними заходами конфіденційності, цілісності та унеможливлення блокування інформації.

Консультативні послуги в галузі технічного захисту інформації - розроблення та надання рекомендацій щодо організації (створення) комплексу технічного захисту інформації об'єкта інформаційної діяльності або інформаційної системи на підставі матеріалів їх дослідження; надання методичної допомоги в розробленні нормативно-правових актів, нормативних документів системи ТЗІ, проектної і робочої документації при створенні засобів або комплексів технічного захисту інформації, проведення експертизи таких документів.

Технічний захист інформації є важливим чинником реалізації організаційно-правових та інженерно-технічних заходів з метою запобігання витоку інформації за рахунок несанкціонованого доступу до неї, несанкціонованим діям та впливам на інформацію, які призводять до її знищення, порушення цілісності або блокування, а також протидії технічним розвідкам.

Слід дотримуватися заходів захисту в усіх точках мережі, за будь-якої роботи суб'єктів з корпоративною інформацією.

Правову основу технічного захисту інформації в Україні становлять:

o Конституція України;

o закони України;

o міжнародні договори України;

o угоди, обов'язковість виконання яких введена Верховною Радою України;

o укази Президента України;

o постанови Кабінету Міністрів України;

o розпорядження адміністрації Державної служби спеціального зв'язку та захисту інформації України;

o інші нормативно-правові акти з питань технічного захисту інформації.

Правову основу створення і діяльності ПЗІ становлять:

o Закон України "Про державну таємницю";

o Закон України "Про захист інформації в автоматизованих системах";

o Положення про технічний захист інформації в Україні;

o Положення про забезпечення режиму секретності під час оброблення інформації, що становить державну таємницю, в автоматизованих системах;

o інші нормативно-правові акти з питань захисту інформації;

o державні і галузеві стандарти;

o розпорядчі та інші документи.

Підрозділ захисту інформації (ПЗІ) здійснює діяльність відповідно до "Плану захисту інформації", календарних, перспективних та інших планів робіт, затверджених керівництвом компанії. Проте виконання будь-яких завдань структурними підрозділами залежить від суб'єктів системи технічного захисту, якості їхньої підготовки, професіоналізму, матеріального забезпечення і чіткої взаємодії з іншими структурами компанії та органами контролю.

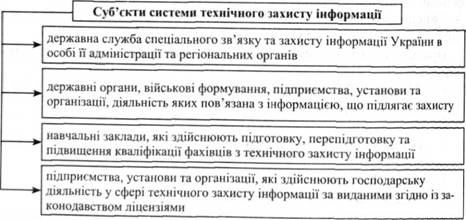

Під суб'єктом (рис. 6.18) у цьому разі розуміють користувача системи, процес, комп'ютер або програмне забезпечення для оброблення інформації. Кожен інформаційний ресурс (комп'ютер користувача, сервер організації або мережеве устаткування) має бути захищений від усіх можливих загроз.

Рис. 6.18. Суб'єкти системи технічного захисту інформації

Державна політика у сфері технічного захисту інформації формується згідно із законодавством і реалізується Держспецзв'язком у взаємодії з іншими суб'єктами системи технічного захисту інформації.

Метою створення ПЗІ є організаційне забезпечення завдань керування комплексною системою захисту інформації (КСЗІ) на підприємстві та здійснення контролю за її функціонуванням. На ПЗІ покладається виконання робіт з:

o визначення вимог щодо захисту інформації в автоматизованій інформаційній системі підприємства (АІС);

o проектування;

- розроблення і модернізації КСЗІ;

o експлуатації;

o обслуговування;

o підтримки працездатності КСЗІ;

o контролю за станом захищеності інформації в комп'ютерних системах (КС).

Для проведення окремих заходів захисту інформації в КС, що пов'язані з напрямом діяльності інших підрозділів компанії, наказом керівництва визначають перелік, строки виконання робіт та виконавців - підрозділи або конкретних осіб. У своїй роботі ПЗІ взаємодіє з підрозділами компанії (режимно-секретним відділом, службою безпеки, відділом ділової розвідки, службою охорони та ін.), а також з державними органами, установами та організаціями, що займаються питаннями захисту інформації.

У разі потреби до виконання робіт можуть бути залучені зовнішні організації, що мають ліцензії на відповідний вид діяльності у сфері захисту інформації.

У будь-якому каналі зв'язку виникають перешкоди, що призводять до спотворення інформації, яка надходить для опрацювання. Для зменшення вірогідності помилок вживають заходів щодо поліпшення технічних характеристик каналів, використання різних видів модуляції, розширення пропускної спроможності та ін. При цьому також потрібно вживати заходів щодо захисту інформації від помилок або несанкціонованого доступу.

Доступ - це надання можливості використовувати інформацію, що зберігається в ЕОМ (системі).

Будь-яка інформація в машині або системі потребує певного захисту, під яким розуміють сукупність методів управління доступом виконуваних у системі програм до інформації, що зберігається в ній.

Захисту підлягає будь-яка документована інформація, неправомірне поводження з якою може завдати збитку її власникові, користувачеві чи іншій особі.

Режим захисту інформації встановлюють щодо:

o відомостей, віднесених до державної таємниці уповноваженими органами на підставі чинного законодавства;

o конфіденційної документованої інформації власника інформаційних ресурсів або уповноваженою особою на законних підставах;

o персональних даних.

Завданнями підрозділу захисту інформації є:

1. Забезпечення безпеки інформації структурних підрозділів та персоналу компанії в процесі інформаційної діяльності та взаємодії між собою, а також у взаємовідносинах із зовнішніми вітчизняними та закордонними організаціями.

2. Дослідження технології опрацювання інформації з метою виявлення:

* можливих каналів витоку та інших загроз для безпеки інформації;

* формування моделі загроз; розроблення політики безпеки інформації;

* вивчення заходів щодо її реалізації.

3. Організація та координація робіт, пов'язаних із захистом інформації в компанії, необхідність захисту якої визначається чинним законодавством.

4. Підтримка необхідного рівня захищеності інформації, ресурсів і технологій.

5. Розроблення проектів нормативних і розпорядчих документів, чинних у межах організації, згідно з якими має бути забезпечений захист інформації в компанії.

6. Організація робіт зі створення і використання КСЗІ на всіх етапах життєвого циклу КС.

7. Участь в організації професійної підготовки і підвищенні кваліфікації персоналу та користувачів КС з питань захисту інформації.

8. Формування у персоналу і користувачів компанії розуміння необхідності виконання вимог нормативно-правових актів, нормативних і розпорядчих документів, що стосуються сфери захисту інформації.

9. Організація забезпечення виконання персоналом і користувачами вимог нормативно-правових актів, нормативних і розпорядчих документів із захисту інформації компанії.

10. Проведення контрольних перевірок виконання персоналом і користувачами вимог нормативно-правових актів, нормативних і розпорядчих документів із захисту інформації компанії.

11. Забезпечення визначених політикою безпеки властивостей інформації під час створення та експлуатації КС.

12. Своєчасне виявлення та знешкодження загроз для ресурсів КС, причин і умов порушення її функціонування та розвитку.

13. Створення механізму та умов оперативного реагування на загрози для безпеки інформації, інші прояви негативних тенденцій у функціонуванні КС.

14. Ефективне знешкодження загроз для ресурсів КС або запобігання їм шляхом проведення комплексу правових, морально-етичних, фізичних, організаційних, технічних та інших заходів гарантування безпеки.

15. Керування засобами захисту інформації, керування доступом користувачів до ресурсів КС, контроль за їхньою роботою з боку персоналу ПЗІ, оперативне сповіщення про спроби НСД до ресурсів КС підприємства.

16. Реєстрація, збирання, зберігання, опрацювання даних про всі події в системі, які стосуються безпеки інформації.

17. Створення умов для максимально можливого відшкодування та локалізації збитків, завданих несанкціонованими діями фізичних та юридичних осіб, впливом зовнішнього середовища та іншими чинниками.

18. Зменшення негативного впливу наслідків порушення безпеки на функціонування КС.

Основними загрозами безпеці інформації і нормального функціонування 1С є такі:

o просочування конфіденційної інформації;

o компрометація інформації;

o несанкціоноване використання інформаційних ресурсів;

o помилкове використання інформаційних ресурсів;

o несанкціонований обмін інформацією між абонентами;

o відмова від інформації;

o порушення інформаційного обслуговування;

o незаконне використання привілеїв.

Просочування конфіденційної інформації - це її безконтрольний вихід за межі ІС або через коло осіб, яким вона була довірена за видом служби або стала відома в процесі роботи. Цей витік може бути наслідком:

o розголошування конфіденційної інформації;

o витоку інформації різними, переважно технічними каналами;

o несанкціонованого доступу до конфіденційної інформації різними способами.

Розголошування інформації, що призвело до ознайомлення з нею осіб, не допущених до цих відомостей, можна кваліфікувати як умисні або необережні дії посадових осіб і користувачів, яким ці відомості були довірені у зв'язку зі службовою потребою. Можливий безконтрольний витік конфіденційної інформації візуально-оптичним, акустичним, електромагнітним та іншими каналами.

Несанкціонований доступ - це протиправне навмисне оволодіння конфіденційною інформацією особою, яка не має права доступу до відомостей, що охороняються. Найпоширенішими напрямами несанкціонованого доступу до інформації є:

o перехоплення електронних випромінювань;

o примусове електромагнітне опромінювання (підсвічування) ліній зв'язку з метою отримання паразитної модуляції;

o застосування підслуховуючих пристроїв (жучків);

o дистанційне фотографування;

o перехоплення акустичних випромінювань і відновлення тексту принтера;

o зчитування залишкової інформації в пам'яті системи після виконання санкціонованих запитів;

o копіювання носіїв інформації з подоланням заходів захисту;

o маскування під зареєстрованого користувача;

o маскування під запити системи;

o використання програмних пасток;

o використання недоліків мов програмування і операційних систем;

o незаконне підключення до апаратури і ліній зв'язку спеціально розроблених апаратних засобів, що забезпечують доступ інформації;

o зловмисне виведення з ладу механізмів захисту;

o розшифровування спеціальними програмами зашифрованої інформації;

o інформаційні інфекції.

Перелічені напрями несанкціонованого доступу потребують значних технічних знань і відповідних апаратних або програмних розробок з боку зломлювача. Використовують, наприклад, технічні канали витоку - фізичні шляхи від джерела конфіденційної інформації до зловмисника, за допомогою яких можна отримати відомості, що охороняються. Причиною виникнення каналів витоку є конструктивна й технологічна недосконалість схематичних рішень або експлуатаційне спрацювання елементів. Все це дає змогу зломлювачу робити перетворювачі, що діють за певними фізичними принципами і мають властивий цим принципам канал передачі інформації - канал витоку.

Під час створення та експлуатації КСЗІ компанії підрозділ захисту інформації виконує такі функції:

1. Організація процесу керування КСЗІ.

2. Розслідування випадків порушення політики безпеки, небезпечних та непередбачених подій, здійснення аналізу причин, що призвели до них, супроводження банку даних таких подій.

3. Вжиття заходів у разі виявлення спроб НСД до ресурсів КС, порушення правил експлуатації засобів захисту інформації або інших дестабілізаційних факторів.

4. Забезпечення контролю цілісності засобів захисту інформації та швидке реагування на їх вихід із ладу або порушення режимів функціонування.

5. Організація керування доступом до ресурсів КС - розподіл між користувачами необхідних реквізитів захисту інформації:

o паролів;

o привілеїв;

o ключів та ін.

6. Супроводження й активізація бази даних захисту інформації:

o матриці доступу;

o класифікаційні мітки об'єктів;

o ідентифікатори користувачів тощо.

7. Спостереження (реєстрація і аудит подій в КС, моніторинг подій тощо) за функціонуванням КСЗІ та їх компонентів.

8. Підготовка пропозицій щодо удосконалення порядку забезпечення захисту інформації в КС, впровадження нових технологій захисту і модернізації КСЗІ.

9. Організація і проведення заходів з модернізації, тестування, оперативного відновлення функціонування КСЗІ після збоїв, відмов, аварій КС або КСЗІ.

10. Участь у роботах з модернізації КС:

o узгодженні пропозицій щодо введення до складу КС нових компонентів;

o нових функціональних завдань;

o режимів оброблення інформації, заміни засобів оброблення інформації тощо.

11. Забезпечення супроводження й активізації еталонних, архівних і резервних копій програмних компонентів КСЗІ, забезпечення їх зберігання і тестування.

12. Проведення аналітичного оцінювання поточного стану безпеки інформації в КС:

o прогнозування виникнення нових загроз та їх врахування в моделі загроз;

o визначення необхідності її коригування;

o аналіз відповідності технології оброблення інформації;

o аналіз реалізованої політики безпеки поточної моделі загроз та ін.

13. Доведення власникам інформації технічних можливостей захисту інформації в КС і типові правила для персоналу і користувачів КС.

14. Негайне втручання в процес роботи КС у разі виявлення атаки на КСЗІ, проведення у таких випадках робіт з викриття порушника.

15. Регулярне подання звітів керівництву компанії-власника (розпорядника) КС про виконання користувачами КС вимог захисту інформації.

16. Аналіз відомостей про технічні засоби захисту інформації нового покоління.

17. Обґрунтування пропозицій щодо придбання засобів для компанії.

18. Контроль за виконанням персоналом і користувачами КС вимог, норм, правил, інструкцій щодо захисту інформації відповідно до визначеної політики її безпеки.

19. Контроль забезпечення режиму секретності у разі оброблення в КС інформації, що становить державну таємницю.

20. Контроль забезпечення охорони і порядку зберігання документів (носіїв інформації), які містять відомості, що піддягають захисту.

21. Розроблення і реалізація спільно з PCB компанії комплексних заходів безпеки інформації під час проведення заходів з науково-технічного, економічного, інформаційного співпраці з іноземними фірмами.

22. Розроблення і реалізація спільно з PCB компанії комплексних заходів безпеки інформації під час проведення нарад, переговорів тощо, здійснення їх технічного та інформаційного забезпечення.

Більшість систем захисту в таких випадках використовують набори привілеїв, тобто для виконання певної функції потрібний певний привілей. Зазвичай користувачі мають мінімальний набір привілеїв, адміністратори - максимальний.

Набори привілеїв охороняються системою захисту. Несанкціоноване (незаконне) захоплення привілеїв можливе за наявності помилок у системі захисту, але здебільшого - в процесі керування системою захисту, зокрема у разі недбалого користування привілеями.

Чітке дотримання правил керування системою захисту, принципу мінімуму привілеїв дає змогу уникнути таких порушень.

6.7. Особливості захисту електронної корпоративної інформації. Міжнародні стандарти безпеки ІОС

Міжнародні стандарти безпеки інформаційно-обчислювальних систем

Метод з відкритим ключем (RSA)

6.8. Особливості захисту інформації в різних сферах діяльності

6.9. Особливості захисту інформації під час розслідування кримінальних справ

Огляд місця події

Обшук і виїмка речових доказів

Аналіз і вилучення інформації в комп'ютері

Програмно-технічна експертиза (ПТЕ)