Безпека електронної системи, як відомо, - це здатність її протидіяти спробам завдати збитків власникам і користувачам систем у разі появи різних збуджувальних (навмисних і ненавмисних) впливів на неї. Такими впливами можуть бути:

o спроба проникнення зловмисника;

o помилки персоналу;

o стихійні лиха (ураган, пожежа);

o вихід з ладу окремих ресурсів.

Розрізняють внутрішню і зовнішню безпеку електронної системи. Внутрішня безпека враховує захист від стихійного лиха, від проникнення зловмисника, отримання доступу до носіїв інформації чи виходу системи з ладу. Предметом внутрішньої безпеки є забезпечення надійної і коректної роботи системи, цілісності її програм і даних.

Нині склалися два підходи до гарантування безпеки електронних систем:

o фрагментарний, за якого створюється протидія суворо визначеним загрозам за певних умов:

- спеціалізовані антивірусні засоби;

- автономні засоби шифрування тощо;

o комплексний, який передбачає створення середовища оброблення інформації, яке поєднує різні заходи ля протидії загрозам:

- правові;

- організаційні;

- програмно-технічні.

Комплексний підхід використовують переважно для захисту великих систем, типові програмні засоби яких містять вмонтовані засоби яких захисту інформації, але цього недостатньо. В цьому разі потрібно проводити такі заходи:

o організаційні заходи контролю за персоналом, який має високий рівень повноважень щодо дії в системі: за програмістами; за адміністраторами баз даних мережі тощо;

o організаційні й технічні заходи резервування критично важливої інформації;

o організаційні заходи з відновлення працездатності системи у разі виникнення непередбачуваних ситуацій;

o організаційні й технічні заходи управління доступом у приміщеннях, де міститься обчислювальна техніка;

o організаційні й технічні заходи з фізичного захисту приміщень, в яких міститься обчислювальна техніка і носії даних, від стихійних лих, масових безпорядків тощо.

Міжнародні стандарти безпеки інформаційно-обчислювальних систем

Аналізуючи ситуацію в світі у сфері стандартизації щодо інформаційної безпеки за роки розвитку індустрії І Б, можна виділити такі тимчасові періоди, назва яких найбільш чітко характеризує природний розвиток цього процесу: поява стандартів (1988 - 1995 pp.), випробування практикою ( 1996 - 2000) і виживання сильних (від 2001 р. і дотепер).

Характерним для першого етапу є природний розвиток інформаційних технологій, за яким ледве встигала наука і практика у сфері ІБ. На цьому етапі формувалися понятійний апарат та основні підходи у сфері ІБ, аж до найкращих. Період кінця 80-х і особливо початок 90-х років характеризувався появою величезної кількості різних стандартів у сфері ІБ. Вони з'являлися як в окремих компаніях, або в консорціумах (Х-Ореn, Good Practice тощо), так і в таких авторитетних інститутах, як NIST (National Institute of Standards and Technologies ) і комплекс BSI (British Standards Institute ) з ISO (International Standards Organisation ). Зазначимо, що NIST і BSI нині є основними світовими конкурентами у сфері стандартизації.

Природними недоліками стандартів на цьому етапі були:

o слабке практичне опрацьовування;

o брак єдиних підходів;

o брак єдиного розуміння інформаційної безпеки.

Лише час міг подолати ці недоліки, що й відбулося на другому і третьому етапах - практичне застосування стандартів стимулювало їх природний відбір.

Етап випробування практикою в середині 90-х років плавно перейшов в етап природного відбору і виживання сильних стандартів. Очевидно, сфера ІБ є досить замкнутою і обмеженою, через що є зайвою величезна кількість стандартів, які перетинаються один з одним і намагаються різними способами описати одну і ту саму наочну сферу.

На практиці вистачає кількох основоположних стандартів, які визнаються фахівцями й використовуються бізнесом на практиці. Таким чином, у цій битві стандартів виживали й вижили сильні, зокрема стандарт ISO 15408, що регламентує вимоги до захищеності ПО, або стандарт управління ISO 27001/17799 . Ці стандарти нині дістали статус міжнародних. Щоправда, є одне "але". Світ розділився на дві географічно незалежні з огляду на стандартизацію зони: Європа й Азія визнають стандарти ISO , а США вважає за краще використовувати стандарти N 1ST. Зазначимо маловідомий факт: багато які найбільш відомі стандарти ISO ґрунтуються на BSI: ISO 17799, ISO 9001, ISO 14001.

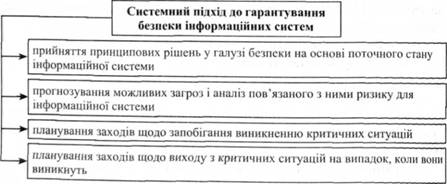

У 1985 p. Національний центр комп'ютерної безпеки Міністерства оборони США опублікував "Оранжеву книгу" ("Критерії оцінки достовірності обчислювальних систем Міністерства оборони"). В ній наведено основні положення, за якими американське відомство оборони визначало ступінь захищеності інформаційно-обчислювальних систем; систематизовано основні поняття, рекомендації та класифікацію за видами загроз безпеці інформаційних систем, методи захисту від них, які далі перетворилися на зведення науково обґрунтованих норм і правил, що описують системний підхід до гарантування безпеки інформаційних систем та їх елементів.

Запропонована в "Оранжевій книзі" методологія стала загальноприйнятою та увійшла в національні стандарти (рис. 6.19).

Рис. 6.19. Системний підхід для гарантування безпеки інформаційних систем

Поняття "політика безпеки" було також введене "Оранжевою книгою".

Політика безпеки - це сукупність норм, правил і методик, на основі яких в подальшому будується діяльність інформаційної системи в галузі опрацювання, зберігання і розподілу критичної інформації.

Інформаційна система - це не лише апаратно-програмний комплекс, а й обслуговуючий персонал.

Політика безпеки формується на основі аналізу поточного стану і перспективи розвитку інформаційної системи, можливих загроз і визначає:

o мету, завдання і пріоритети системи безпеки;

o галузь дії окремих підсистем;

o гарантований мінімальний рівень захисту;

o обов'язки персоналу щодо забезпечення захисту;

o санкції за порушення захисту.

Якщо політика безпеки проводиться не повною мірою або непослідовно, то ймовірність порушення захисту інформації різко зростає.

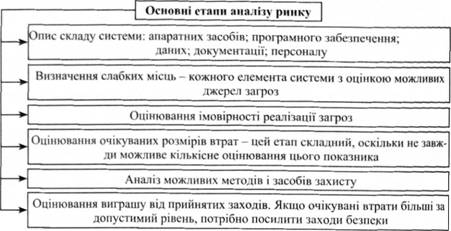

Визначення політики безпеки неможливе без аналізу ризику, який підвищує рівень поінформованості про слабкі й сильні сторони захисту, створює базу для підготовки та прийняття рішень, оптимізує розмір витрат на захист, оскільки більшість ресурсів спрямовується на блокування загроз, що можуть завдати найбільшої шкоди. Аналіз ризику складається з таких основних етапів (рис. 6.20).

Аналіз ризику завершують прийняттям політики безпеки і складанням плану захисту,що має такі розділи:

1. Поточний стан. Опис статусу системи безпеки в момент підготовки плану.

2. Рекомендації. Вибір основних засобів захисту, що реалізують політику безпеки.

3. Відповідальність. Список відповідальних працівників і зон відповідальності.

4. Розклад. Визначення порядку роботи механізмів захисту, в тому числі і засобів контролю.

5. Перегляд положень плану, які потрібно періодично переглядати.

Рис. 6.20. Основні етапи аналізу ризику

У загальній системі гарантування безпеки захист інформації відіграє значну роль. Виділяють такі підходи до організації захисту інформації:

o фізичні;

o законодавчі;

o управління доступом;

o криптографічне закриття.

Фізичні способи передбачають застосування фізичних перешкод для зловмисника, які закривають шлях до захищеної інформації (надійна система допуску на територію чи в приміщення з апаратурою або носіями інформації). Ці способи захищають лише від зовнішніх зловмисників і не захищають інформацію від осіб, які володіють правом входу в приміщення. Практика свідчить, що 75% порушень здійснюють працівники організації.

До законодавчих способів захисту належать законодавчі акти, які регламентують правила використання й опрацювання інформації з обмеженим доступом і встановлюють міру відповідальності за порушення цих правил. Сюди належать також внутрішньо-організаційні методи роботи і правила поведінки.

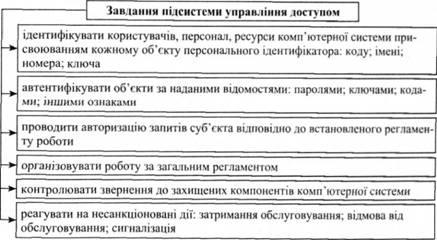

Управління доступом - захист інформації з регулюванням доступу до ресурсів системи:

o технічних;

* програмних;

o елементів баз даних. Регламентується порядок роботи користувачів і персоналу, право доступу до окремих файлів в базах даних і т.ін.

Відповідно до встановленої класифікації даних, користувачів, апаратури, приміщень відповідальні за безпеку розробляють багаторівневу підсистему управління доступом (рис. 6.21).

Для захисту від несанкціонованого під'єднання до системи здебільшого використовують перевірку паролів, засоби антивірусного захисту і контролю цілісності, контролю та управління захисними механізмами, програми відновлення й резервного збереження інформації.

Комплексний розгляд питань гарантування безпеки відображений у структурі безпеки, де зазначено загрози безпеки, послуги й механізми її забезпечення.

Рис. 6.21. Завдання підсистеми управління доступом

На концептуальному рівні служби безпеки специфікують напрями нейтралізації загроз. Усі напрями організації захисту інформації (фізичні, законодавчі, управління доступом, криптографічне закриття) реалізуються механізмами безпеки. В межах ідеології "відкритих систем" служби й механізми безпеки потрібно використовувати на будь-якому рівні еталонної моделі: фізичному; канальному; мережевому; транспортному; сеансному; представницькому; прикладному.

Протоколи інформаційного обміну поділяють на дві групи:

o віртуального з'єднання;

o дейтаграмні.

Відповідно до зазначених протоколів мережі поділяють на віртуальні й дейтаграмні. У віртуальних мережах інформація між абонентами передається віртуальним каналом і проходить три етапи (фази):

o створення (встановлення) віртуального каналу;

o передача віртуального каналу;

o знищення віртуального каналу (роз'єднання). При цьому повідомлення розбивається на блоки (пакети), які передаються в порядку їх розташування в повідомленні.

У дейтаграмних мережах блоки повідомлень передаються від відправника до адресата незалежно один від одного та різними маршрутами, тому порядок доставки блоків може не відповідати порядку їх розміщення у повідомленні.

Отже, віртуальна мережа в концептуальному плані відповідає принципу організації телефонного зв'язку, а дейтаграмна - поштовому. Ці два підходи визначають деякі розбіжності у складі та особливостях служб безпеки.

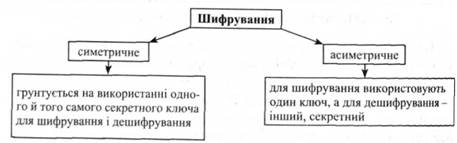

Криптографічне закриття інформації у комп'ютерних системах є найефективнішим способом захисту інформації із властивим йому високим рівнем захисту. В основі цього способу лежать програми криптографічного перетворення (шифрування) та програми захисту юридичної вагомості документів (цифровий підпис). Шифрування забезпечує засекречування інформації і використовується низкою інших сервісних служб (рис. 6.22).

При цьому наявність чи знання загальнодоступного ключа не дає змоги визначити секретний ключ.

Рис. 6.22. Класифікація шифрування

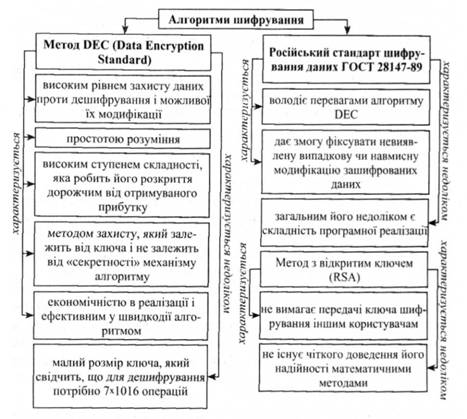

Для використання механізмів криптографічного закриття інформації в локальній обчислювальній мережі потрібна налагоджена організація спеціальної служби генерації ключів та їх розподіл між її абонентами. На рис. 6.23 дано короткий перелік деяких найвідоміших алгоритмів шифрування.

Метод DEC (Data Encryption Standard) розроблений фірмою IBM і рекомендований для використання Агентством національної безпеки США, де він є федеральним стандартом. Алгоритм криптографічного захисту відомий і опублікований. Вважається, що нині апаратури, здатної виконувати обчислення, передбачені цим алгоритмом, немає.

Рис. 6.23. Алгоритми шифрування

Російський стандарт шифрування даних ГОСТ 28147-89 - єдиний алгоритм криптографічного перетворення даних для великих інформаційних систем. Не накладає обмежень на ступінь секретності інформації. Має переваги алгоритму DEC і водночас позбавлений його недоліків.

Метод з відкритим ключем (RSA)

Шифрування проводиться першим відкритим ключем, розшифрування - іншим секретним ключем. Спеціалісти з криптографії вважають, що системи з відкритим ключем зручніше застосовувати для шифрування даних, що передаються, ніж при збереженні інформації. Існує ще одна галузь використання цього алгоритму - цифрові підписи, що підтверджують справжність документів і повідомлень, які передаються. Проте і він не є досконалим. Його недоліком є не до кінця вивчений алгоритм.

Захист інформації здійснюють:

o комплексним застосуванням різних засобів і методів;

o створенням структури захисту й охорони з кількома рівнями;

o постійним їх удосконаленням.

Успіх справи залежить від збалансованої й налагодженої взаємодії захисту операційних систем і гарантування безпеки баз даних.

У межах цієї програми розрізняють такі пасивні об'єкти захисту.

o файли;

o прикладні програми;

o термінали;

o ділянки оперативної пам'яті;

Активними є суб'єкти (процеси) захисту, котрі можуть виконувати над об'єктами визначені операції. Захист об'єктів здійснюється операційною системою засобів контролю за виконанням суб'єктами захисту сукупності правил, що регламентують ці операції. Статус захисту - це сукупність правил, які регламентують захист об'єктів.

Під час свого функціонування суб'єкти генерують запити на виконання операцій над захищеними об'єктами. Права (атрибути) доступу - це операції, які виконуються над захищеними об'єктами, а права доступу суб'єкта стосовно конкретного об'єкта є можливостями. Наприклад, правом доступу може бути "запис у файл", а можливістю - "запис у файл ЛГ' (JV- ім'я конкретного файлу, тобто об'єкта, в нашому випадку файлу "Наука").

Для формальної моделі статусу захисту в операційній системі використовують переважно матрицю доступу. Вона містить m рядків (за кількістю суб'єктів) і п стовпців (за кількістю об'єктів). При цьому елемент, що міститься на перетині 1-го рядка іу-го стовпця, є множиною можливостей і-го суб'єкта стосовно j-го об'єкта. Слід пам'ятати, що числа т і п на практиці здебільшого великі, а число множини можливостей елементів матриці доступу мале.

Досить простим у реалізації засобом розмежування доступу до захищених об'єктів є механізм кола безпеки. Коло безпеки характеризується своїм унікальним номером. Нумерація здійснюється "із середини - назовні", і внутрішні кільця є привілегійованими щодо зовнішніх. Суб'єкту (домену), що оперує в межах кола з номером, доступні всі об'єкти з номерами від / до N включно.

Доступ до ресурсів операційної системи може обмежуватися засобами захисту за паролями, який може бути використаний також як ключ для шифрування-дешифрування інформації в користувальних файлах. Самі паролі також зберігаються у зашифрованому вигляді, що утруднює їх виявлення і використання зловмисниками. Пароль може бути змінений користувачем, адміністратором системи або самою системою після встановленого інтервалу часу.

6.8. Особливості захисту інформації в різних сферах діяльності

6.9. Особливості захисту інформації під час розслідування кримінальних справ

Огляд місця події

Обшук і виїмка речових доказів

Аналіз і вилучення інформації в комп'ютері

Програмно-технічна експертиза (ПТЕ)

6.10. Захист інформації стосовно громадянина

Список використаної літератури