Створення систем інформаційної безпеки (СІБ) в ІС і IT ґрунтується на таких принципах:

Системний підхід до побудови системи захисту означає оптимальне поєднання взаємозв'язаних організаційних, програмних, апаратних, фізичних та інших властивостей, підтверджених практикою створення вітчизняних і зарубіжних систем захисту і вживаних на всіх етапах технологічного циклу оброблення інформації.

Принцип безперервного розвитку системи є одним з основоположних для комп'ютерних інформаційних систем та актуальним для СІ Б. Способи уникнення загроз інформації в IT безперервно вдосконалюються, тому гарантування безпеки ІС не може бути одноразовим актом. Це безперервний процес, що полягає у:

* обґрунтуванні та реалізації найбільш раціональних методів, способів і шляхів удосконалення СІ Б;

* безперервному контролі;

* виявленні її вузьких і слабких місць;

* установленні потенційних каналів просочування інформації;

* визначенні нових способів несанкціонованого доступу. Розмежування і мінімізація повноважень з доступу до оброблюваної

інформації і процедур оброблення - це надання як користувачам, так і працівникам ІС мінімуму певних повноважень, достатніх для виконання ними своїх службових обов'язків.

Повнота контролю і реєстрації спроб несанкціонованого доступу означає необхідність точно встановлювати ідентичність кожного користувача і протоколювання його дій для проведення можливого розслідування, а також неможливість здійснювати будь-яку операцію з оброблення і інформації в ІТ без її попередньої реєстрації.

Забезпечення надійності системи захисту полягає в неможливості зниження рівня надійності у разі виникнення в системі збоїв, відмов, навмисних дій зломлювача або ненавмисних помилок користувачів та обслуговуючого персоналу.

Забезпечення контролю за функціонуванням системи захисту - це створення засобів і методів контролю працездатності механізмів захисту.

Забезпечення економічної доцільності використання системи захисту, що виражається в перевищенні можливого збитку ІС і ІТ від реалізації загроз над вартістю розроблення й експлуатації СІ Б.

Система інформаційної безпеки повинна мати певні види власного програмного забезпечення, спираючись на які вона буде здатна виконувати свою цільову функцію.

1. Правове забезпечення - сукупність законодавчих актів, нормативно-правових документів, положень, інструкцій, вимоги яких є обов'язковими в рамках сфери їх діяльності в системі захисту інформації.

2. Організаційне забезпечення - гарантування інформаційної безпеки певними структурними одиницями.

3. Інформаційне забезпечення - відомості, показники, параметри, що є підставою для вирішення завдань, які забезпечують функціонування СІБ (показники доступу, обліку, зберігання, різні розрахункові завдання, пов'язані з діяльністю служби безпеки).

4. Технічне (апаратне) забезпечення - передбачає широке використання технічних засобів для захисту інформації та забезпечення діяльності СІБ.

5. Програмне забезпечення - різні інформаційні, облікові, статистичні й розрахункові програми, що забезпечують оцінювання наявності й небезпеки різних каналів витоку інформації та способів несанкціонованого доступу до неї.

6. Математичне забезпечення - математичні методи, які використовують для різних розрахунків, пов'язаних з оцінюванням небезпеки технічних засобів, які мають зловмисники, сфер і норм необхідного захисту.

7. Лінгвістичне забезпечення - сукупність спеціальних мовних засобів спілкування фахівців і користувачів у сфері гарантування інформаційної безпеки.

8. Нормативно-методичне забезпечення містить:

o норми і регламенти діяльності органів, служб, засобів, що реалізовують функції захисту інформації;

o різні методики, що забезпечують діяльність користувачів при виконанні своєї роботи за жорстких вимог дотримання конфіденційності.

Нормативно-методичне забезпечення дотичне з правовим.

Нині провідну роль відіграють організаційні заходи захисту інформації. Тому виникає питання щодо організації служби безпеки.

Реалізація політики безпеки потребує налаштування засобів захисту, управління системою захисту і здійснення контролю функціонування ІС. Завдання управління і контролю зазвичай вирішуються адміністративною групою, склад і розмір якої залежать від конкретних умов. Часто така група працює у складі: адміністратор безпеки, менеджер безпеки та оператори.

У найбільшій мережі світу Інтернет атаки на комп'ютерні системи особливо актуальні, вони не знають державних кордонів, не враховують расових чи соціальних відмінностей. Відбувається постійна боротьба інтелекту, а також організованості системних адміністраторів і винахідливості хакерів.

Розроблена корпорацією Microsoft операційна система Windows NT як основа ІС набуває дедалі більшого поширення. І звичайно, хакери всього світу приділяють їй пильну увагу.

Чим більший і сучасніший спосіб отримання інформації, тим більший ризик збереження її конфіденційності. У такому сенсі неабияке значення має захист інформації під час одержання її через Інтернет. За даними CERT Coordination Center, у 1995 p. було зареєстровано 2421 випадок зломів локальних мереж і серверів. За результатами опитування, проведеного Computer Security Institute (CSI), з 1991 p. серед 500 найбільших організацій, компаній та університетів кількість незаконних вторгнень зросла на 48,9 %, а втрати від цих атак оцінюються в $66 мли. У зв'язку з такими колосальними втратами виникає проблема якісного та надійного захисту інформації на будь-якому рівні суспільного життя.

Одним із найбільш використовуваних механізмів захисту від хакерів є міжмережеві екрани - брендмауери (firewalls). Проте зауважимо, що внаслідок непрофесіоналізму частини адміністраторів і вад деяких типів брендмауерів понад 30% зломів відбувається після установки захисних систем. Така ситуація в захисті інформації є проблемою не лише європейських країн. Україна в цій ситуації теж не виняток, вона впевнено доганяє інші країни за кількістю зломів серверів і локальних мереж та завданими ними збитками.

Незважаючи на нібито правовий "хаос", будь-яка діяльність, пов'язана з розробленням, продажем і використанням засобів захисту інформації, регулюється безліччю законодавчих і нормативних документів, а всі використовувані системи підлягають обов'язковій сертифікації.

Нині питанням безпеки даних у розподілених комп'ютерних системах приділяється велика увага. Розроблено безліч засобів для гарантування інформаційної безпеки, що призначені для використання на різних комп'ютерах з різними ОС. Одним із напрямів є міжмережеві екрани (firewalls), які контролюють доступ до інформації користувачів зовнішніх мереж.

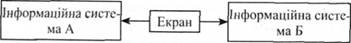

Проблема міжмережевого екранування формулюється так: можлива наявність двох і більше інформаційних систем. Екран (firewall) - це засіб розмежування доступу клієнтів з однієї із багатьох систем до інформації, що зберігається на серверах в інших системах (рис. 6. 13).

Рис. 6.13. Міжмережеве екранування

Екран виконує свої функції, контролюючи всі інформаційні потоки між цими двома множинами інформаційних систем, працюючи як "інформаційна мембрана". У цьому сенсі його можна уявити як набір фільтрів, що аналізують інформацію, яка проходить через них, і на основі закладених у них алгоритмів приймають рішення щодо пропуску цієї інформації, затримання чи відмови в пересиланні. Крім того, ця система може реєструвати події, пов'язані із процесами розмежування доступу. Зокрема, фіксувати всі "незаконні" спроби доступу до інформації і додатково повідомляти про ситуації, які потребують негайної реакції.

Зазвичай такі системи роблять несиметричними. Для екранів визначають поняття "усередині" і "зовні", і завдання екрана полягає в захисті внутрішньої мережі від "потенційно ворожого" зовнішнього оточення. Найважливішим прикладом потенційно ворожої зовнішньої мережі є Інтернет.

Проблеми, які виникають під час побудови систем, що екранують, залежать не лише від безпечного підключення до Інтернет, а й від розмежування доступу усередині корпоративної мережі організації (рис. 6.14).

Рис. 6.14. Проблеми екрануючих систем

Класичним прикладом викладених вище принципів є програмний комплекс Solstice FireWal 1-1 компанії Sun Microsystems. Цей пакет неодноразово мав нагороди на виставках і конкурсах. Він має позитивні особливості, що виокремлюють його серед продуктів аналогічного призначення.

Центральним для системи Fire Wall-1 є модуль керування всім комплексом. З цим модулем працює адміністратор безпеки мережі. Слід зазначити, що продуманість і зручність графічного інтерфейсу модуля керування відзначалася в багатьох незалежних оглядах продуктів цього класу.

Адміністратор безпеки мережі для конфігурації комплексу FireWall-1 виконує такі дії:

o визначає об'єкти, що беруть участь у процесі оброблення інформації;

o описує мережеві протоколи і сервіси, з якими будуть працювати;

o описує політику розмежування доступу за прийнятою термінологією, яка компілюється у спеціальну форму блоком керування і передається для виконання у модулі фільтрації.

Модулі фільтрації можуть бути розміщені:

o на комп'ютерах;

o на шлюзах виділених серверів;

o в маршрутизаторах.

Нині підтримуються такі два типи маршрутизаторів: Cisco IOS 9.x. 10.x, а також BayNetworks (Wellfleet) OS v.8.

Модулі фільтрації переглядають усі пакети, що надходять на мережеві інтерфейси, залежно від заданих правил їх пропускають чи відкидають з відповідним записом у реєстраційному журналі. Слід зазначити, що ці модулі, працюючи безпосередньо з драйверами мережевих інтерфейсів, обробляють увесь потік даних, розміщуючи повну інформацію про передані пакети.

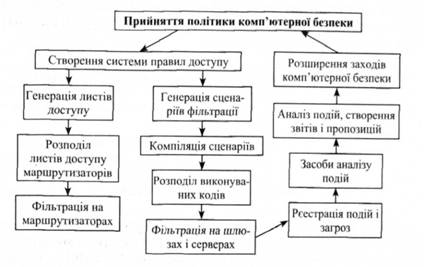

Процес практичної реалізації політики безпеки компанії за допомогою програмного пакета Fire Wall-1 має такий вигляд (рис. 6.15).

Для реалізації політики комп'ютерної безпеки треба дотримувати таких правил;

o із локальних мереж підрозділів, можливо виокремлених, дозволяється зв'язок з будь-якою локальною мережею організації після аутентифікації, наприклад, за UNIX-паролем;

- усім забороняється доступ до мережі фінансового департаменту, за винятком генерального директора і директора цього департаменту;

Рис. 6.15. Реалізація політики безпеки FireWall

o з Інтернет дозволяється тільки відправляти й одержувати пошту. Про всі інші спроби зв'язку потрібно робити докладний запис.

Після завантаження правил FireWall-1 для кожного пакета, переданого по мережі, послідовно переглядає список правил щодо перебування елемента, який відповідає поточному випадку.

Важливим є захист системи, на якій розміщений адміністративно-конфігураційний модуль FireWall-1. Рекомендується заборонити засобами FireWall-1 усі види доступу до цієї машини чи принаймні суворо обмежити список користувачів, яким це дозволено, а також ужити заходів щодо фізичного обмеження доступу і щодо захисту звичайними засобами ОС UNIX.

У процесі реалізації політики безпеки треба пам'ятати, що у разі зміни первісної конфігурації мережі змінюється і політика безпеки.

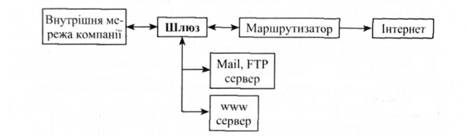

У разі встановлення в організації кількох загальнодоступних серверів для надання інформаційних послуг, наприклад, серверів World Wide Web, FTP та ін., для них виокремлюють власну мережу, що має вихід в Інтернет через шлюз, оскільки такі системи відособлені від роботи всієї мережі організації (рис. 6.16).

Така ситуація є типовою у разі зміни конфігурації FireWalM. Звичайно, для цього потрібно змінити кілька рядків у наборі правил доступу, що, безсумнівно, ілюструє силу засобів конфігурації і загальну продуманість архітектури Fire Wall-1.

Рис. 6.16. Схема шлюзу Інтернет

Solstice Fire Wall-1 дає змогу адміністратору установити різні режими роботи з інтерактивними серверами FTP і telnet для різних користувачів і груп їх. За встановленого режиму аутентифікації Fire Wall-1 замінюють стандартні FTP і telnet-засоби UNIX на свої власні, розміщуючи їх на шлюзі, закритому за допомогою модулів фільтрації пакетів. Користувач, який хоче почати інтерактивну сесію по FTP чи telnet (це має бути користувач, що має спеціальний дозвіл), може зробити це тільки через вхід на такий шлюз, де і виконується вся процедура аутентифікації. Вона задається за опису користувачів чи груп користувачів і може бути проведена такими способами:

* Unix-пароль;

* програма S/Key генерації одноразових паролю;

* картки SecurlD з апаратною генерацією одноразових паролів.

Для реалізації ефективної політики безпеки потрібні гнучкі алгоритми фільтрації U DP-пакеті в та динамічне екранування. U DP-протоколи, що належать до набору TCP/IP, є особливою проблемою гарантування безпеки. З одного боку, на їх основі створено безліч додатків, з другого - всі вони є протоколами "без стану", завдяки чому не виникають розходження між запитом і відповіддю, що надходить до мережі, захищеної ззовні.

Пакет Fire Wall-1 вирішує цю проблему створенням контексту з'єднань поверх UDP-сесій, запам'ятовуючи параметри запитів. Пропускаються назад тільки відповіді зовнішніх серверів на надіслані запити, що однозначно відрізняються від будь-яких інших UDP-пакетів (незаконних запитів), оскільки їх параметри зберігаються в пам'яті Fire Wall-1. Зазначимо, що така можливість є в деяких програмах екранування, розповсюджуваних у даний момент.

Подібні механізми задіюються для додатків, що використовують RPC, і для FTP-сеансів. Тут виникають аналогічні проблеми, пов'язані з динамічним виділенням портів для сеансів зв'язку, що FireWall-1 відстежує аналогічно, запам'ятовуючи потрібну інформацію під час запитів на такі сеанси і забезпечуючи тільки "законний" обмін даними.

Ці можливості пакета Solstice FireWall-1 різко виділяють його серед інших міжмережевих екранів. Уперше проблема гарантування безпеки вирішена для усіх без винятку сервісів і протоколів, що існують в Інтернет.

Для запобігання загрозам інформаційній безпеці та їх усунення використовують правові, програмно-технічні та організаційно-економічні методи.

Правові методи передбачають розроблення комплексу нормативно-правових актів і положень, що регламентують інформаційні відносини в суспільстві, керівних і нормативно-методичних документів щодо гарантування інформаційної безпеки.

Програмно-технічні методи - це сукупність засобів:

o запобігання витоку інформації;

o усунення можливості несанкціонованого доступу до інформації;

o запобігання впливам, які призводять до знищення, руйнування, переключення інформації, або збоям чи відмовам у функціонуванні засобів інформатизації;

o виявлення вмонтованих пристроїв;

o запобігання перехопленню інформації технічними засобами;

o використання криптографічних засобів захисту інформації під час передачі каналами зв'язку.

Організаційно-економічні методи передбачають:

o формування і забезпечення функціонування систем захисту секретної і конфіденційної інформації;

o сертифікацію цих систем відповідно до вимог інформаційної безпеки;

o ліцензування діяльності у сфері інформаційної безпеки;

o стандартизацію способів і засобів захисту інформації;

o контроль за діями персоналу в захищених інформаційних системах.

Важливими для запобігання інформаційним загрозам є мотивація, економічне стимулювання і психологічна підтримка діяльності персоналу, який забезпечує інформаційну безпеку.

Методи і засоби забезпечення безпеки інформації: Перешкода - метод фізичного втручання на шляху зловмисника до захищеної інформації (до документів, апаратури, носіїв інформації тощо).

Управління доступом - методи захисту інформації регулюванням всіх ресурсів ІС і ІТ. Ці методи протистоять можливим способам несанкціонованого доступу до інформації. Управління доступом виконує такі функції захисту:

o ідентифікацію користувачів, персоналу й ресурсів системи (закріплення за кожним об'єктом персонального ідентифікатора);

o пізнання (визначення достовірності) об'єкта або суб'єкта за пред'явленим ним ідентифікатором;

o перевірка повноважень (перевірка відповідності дня тижня, часу доби запрошуваних ресурсів і процедур у межах установленого регламенту);

o дозвіл і створення умов роботи в межах установленого регламенту;

o реєстрація звернень до конфіденційних ресурсів;

o реагування (сигналізація, відключення, затримка робіт, відмова в запиті) у разі спроб несанкціонованих дій.

Механізми шифрування - криптографічне закриття інформації. Цей метод захисту дедалі ширше застосовується під час опрацювання та при зберіганні інформації на магнітних носіях. У разі передавання інформації каналами зв'язку великої протяжності цей метод є єдино надійним.

Протидія атакам шкідливих програм припускає комплекс різних організаційних заходів і використання антивірусних програм. Мета протидії атакам:

o зменшення вірогідності інфікування АІС;

o виявлення фактів зараження системи;

o зменшення наслідків інформаційних інфекцій;

* локалізація або знищення вірусів;

o відновлення пошкодженої інформації в ІС.

Регламентація - створення таких умов автоматизованого опрацювання, зберігання і передавання інформації, що піддягає захисту, за яких норми і стандарти захисту найбільш ефективні.

Примус - метод захисту, за якого користувачі і персонал ІС змушені дотримуватися правил опрацювання, передавання і використання конфіденційної інформації через загрозу матеріальної, адміністративної або кримінальної відповідальності.

Спонука - метод захисту, що спонукає користувачів і персонал ІС не порушувати встановлених порядків за рахунок дотримання моральних і етичних норм, що склалися.

Усю сукупність технічних засобів поділяють на апаратні й фізичні. Крім того є програмні та організаційні, правові й морально-етичні засоби.

Апаратні засоби - пристрої, які вбудовують безпосередньо в обчислювальну техніку, або пристрої, котрі з'єднують із нею за стандартним інтерфейсом.

Фізичні засоби - це різні інженерні пристрої і споруди, що перешкоджають фізичному проникненню зловмисників на об'єкти захисту і здійснюють захист персоналу (особисті засоби безпеки), матеріальних засобів і фінансів, інформації від протиправних дій (замки на дверях, фати на вікнах, засоби електронної охоронної сигналізації).

Програмні засоби - спеціальні програми і програмні комплекси, призначені для захисту інформації в ІС.

Із засобів ПЗ системи захисту варто виділити ще програмні засоби, що реалізовують механізми шифрування (криптографії).

Організаційні засоби здійснюють регламентацію виробничої діяльності в ІС і взаємин виконавців на нормативно-правовій основі так, що розголошування, витік І несанкціонований доступ до конфіденційної інформації стають неможливими або досить складними за рахунок проведення організаційних заходів. Комплекс цих заходів реалізує група інформаційної безпеки, але має бути під контролем першого керівника.

Законодавчі засоби захисту визначаються законодавчими актами країни, якими регламентуються правила користування, опрацювання і передавання інформації обмеженого доступу і встановлюють заходи відповідальності за порушення цих правил.

Морально-етичні засоби захисту - різні норми поведінки, які традиційно склалися раніше, формуються у спосіб розповсюдження ІС і ІТ в країні і світі або спеціально розробляються. Вони можуть бути неписані (чесність) або оформлені в якесь зведення (статут) правил чи розпоряджень. Ці норми зазвичай не є законодавчо затвердженими, але оскільки їх недотримання призводить до падіння престижу організації, вони вважаються обов'язковими для виконання. Характерним прикладом таких розпоряджень є Кодекс професійної поведінки членів Асоціації користувачів ЕОМ США, Кодекс честі аудиторів.

Ні для кого не секрет, що інформація коштує дорого, а іноді навіть занадто дорого. Існує багато методів негласного зняття інформації:

* акустичний контроль приміщення;

o прослуховування телефонних ліній;

o перехоплення комп'ютерної інформації;

* приховане фото - та відеознімання;

* візуальний нагляд;

o підкуп працівників;

o підкуп родичів працівників;

* приймання паразитних електромагнітних випромінювань. Акустичний контроль приміщення можливий за допомогою: мікрофона, з виведенням сигналу по кабелю; диктофона; стетоскопа; радіомікрофона; телефонної лінії; лазерного зняття інформації з віконного скла.

Спеціальні мікрофони мають дуже маленькі розміри. Інформація із мікрофона передається по кабелю в сусідню кімнату, де виконується її запис. Вузькоспрямований мікрофон дає змогу прослуховувати на відстані до кілометра.

Професійні цифрові диктофони, незважаючи на маленькі розміри, дають змогу безперервно записувати до 20 год розмов. Якщо використати функцію акустопуску (запис здійснюється лише тоді, коли хтось говорить), то залишений диктофон може записувати інформацію дуже довго. Останнім часом диктофони вмонтовують у предмети побуту.

Стетоскоп - прилад, що дає можливість прослуховувати крізь товсті стіни (до 1 м).

Радіомікрофон - основний пристрій для негласного отримання інформації. Залишений один раз в офісі "жучок" буде роками передавати акустичну інформацію радіоканалам. Розміри цих "жучків" залежать від розміру блоку живлення. Якщо "жучок" живиться від стороннього джерела (наприклад, від телефонної лінії), то він зовсім непомітний.

Телефонну лінію використовують не лише для прослуховування телефонних розмов, а й для прослуховування офісу (при цьому трубка лежить на телефонному апараті). Для цього використовують мікрофонний ефект, високочастотне нав'язування, системи "телемонітор", "телефонне вухо" та ін. Деякі системи дають змогу прослуховувати будь-яке приміщення, через котре проходить телефонний кабель, навіть з іншої держави.

За допомогою спеціального лазера можна прослуховувати офіс через зачинене вікно з відстані до кілометра.

Розвиток нових інформаційних технологій і загальна комп'ютеризація зробили інформаційну безпеку обов'язковою і однією з характеристик ІС.

Існує досить розповсюджений клас систем опрацювання інформації, при розробленні яких чинник безпеки відіграє першочергову роль, зокрема банківські інформаційні системи.

Безпека ІС - це захищеність системи від випадкового або навмисного втручання в нормальний процес її функціонування, від спроб розкрадання (несанкціонованого отримання) інформації, модифікації або фізичного руйнування її компонентів. Тобто це здатність протидіяти різним протизаконним діям на ІС.

Загроза безпеці інформації - події або дії, які можуть призвести до спотворення, несанкціонованого використання чи руйнування інформаційних ресурсів керованої системи, а також програмних і апаратних засобів.

Зняти інформацію з комп'ютера можна за допомогою: "хакерського" мистецтва; прихованої камери; спеціального радіоприймача, який приймає паразитичні випромінювання комп'ютера (як правило - монітора) із наступним детектуванням корисної інформації.

Багато хто вважає, що в рівній гладенькій стіні кімнати з євроремонтом неможливо сховати відеокамеру так, щоб її ніхто не побачив. Насправді це можливо.

Будь-яка побутова техніка має побічні електромагнітні випромінювання, які можуть бути промодульовані акустичним сигналом (голосом людини).

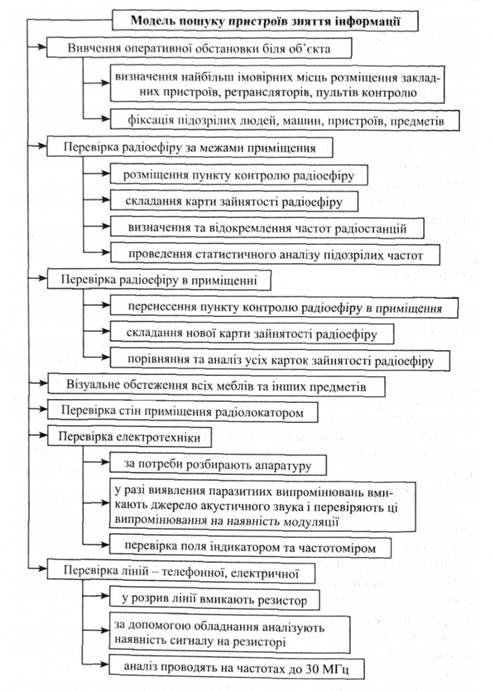

Модель пошуку пристроїв зняття інформації спецслужбою подано нарис. 6.17.

Рис. 6.17. Модель пошуку пристроїв зняття інформації спецслужбою

Існує безліч методів боротьби із несанкціонованим зняттям інформації. Але найважче боротися із новими, нестандартними методами зняття інформації. Зокрема, дуже важко звичайними методами знайти напівактивний мікрофон, котрий працює через резонатор з вібратором, без джерела живлення, що налаштований на частоту зовнішнього джерела електромагнітного випромінювання (наприклад, паразитне випромінювання розташованого недалеко заводу). Під дією зовнішнього поля в резонаторі виникає електрорушійна сила, що є джерелом випромінювання вібратора. Останній під дією акустичного сигналу коливається, тим самим модулюючи випромінюваний сигнал. Складність виявлення радіомікрофона полягає в тому, що для цього потрібне зовнішнє випромінювання з частотою резонатора. Адже цей радіомікрофон може бути виконаний у вигляді звичайної побутової речі, котра не має жодного радіоелемента.

Карту зайнятості радіоефіру складають як у разі ввімкнутих, так і вимкнутих електроприладів, як за опущеної, так і за піднятої телефонної трубки.

Для захисту інформації можна встановити спеціальне обладнання, зокрема:

1. Для захисту телефонних ліній використовуються:

o аналізатори телефонних ліній;

o прилади активного захисту;

* скремблери;

o фільтри;

* випалювачі засобів зняття;

* універсальні прилади.

2. Для захисту від радіозакладок використовують джерела радіошуму.

3. Для захисту від диктофонів:

* детектори диктофонів;

* прилади, що дистанційно стирають запис із касетних диктофонів.

4. Для захисту від лазерного перехоплення інформації з віконного скла використовують вібратор скла.

5. Для захисту від передачі інформації через лінію:

o фільтри;

o джерела шуму з діапазоном частот 50 - 300 кГц. До додаткових заходів належать:

o демонтаж усіх недіючих електричних кабелів;

o установлення в мережі водо - й теплопостачання діелектричних муфт;

o контроль оперативної обстановки біля офісу: охорона, встановлення камер.

6.6. Специфіка технічного захисту інформації

6.7. Особливості захисту електронної корпоративної інформації. Міжнародні стандарти безпеки ІОС

Міжнародні стандарти безпеки інформаційно-обчислювальних систем

Метод з відкритим ключем (RSA)

6.8. Особливості захисту інформації в різних сферах діяльності

6.9. Особливості захисту інформації під час розслідування кримінальних справ

Огляд місця події

Обшук і виїмка речових доказів

Аналіз і вилучення інформації в комп'ютері